Vyřešeno! Co je kybernetický útok? Jak zabránit kybernetickým útokům?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Co je to kybernetický útok? Chcete-li odpovědět na tuto otázku, tento příspěvek vám ukáže různé typy kybernetických útoků, které ilustrují jejich vlastnosti a pomohou vám je identifikovat. Kromě toho v tomto příspěvku na Web MiniTool , poskytneme některé dostupné metody, jak kybernetickým útokům zabránit.Co je kybernetický útok?

Co je to kybernetický útok? Kybernetický útok je obecný popis řady kybernetických aktivit, které se uchylují k různým nástrojům a technikám ke krádeži, odhalení, změně nebo zničení dat. Samozřejmě, jak čas plyne, hackeři mohou na internetu provádět různé škodlivé operace s prospěšnými úmysly a vandalismem.

Hackeři prozkoumali různé metody, jak infiltrovat systémy obětí. Někdy se může rozvinout tak, že zaútočí na cíl a nikdo neví, kdo bude další obětí.

Existují tři hlavní motivy, které spouštějí kyberzločince:

Tito útočníci mají tendenci hledat peníze krádeží nebo vydíráním. Mohou ukrást vaše data pro obchodní výměnu, nabourat se do bankovního účtu a ukrást peníze přímo nebo vydírat oběti.

Tito hackeři mají za normálních okolností specifické cíle pro zahájení útoku, jako jsou jejich oponenti. Osobní zášť bývá hlavním důvodem pro tuto činnost. Firemní špionáž může ukrást duševní vlastnictví, aby získala nespravedlivou výhodu nad konkurenty. Někteří hackeři zneužijí zranitelnosti systému, aby před nimi varovali ostatní.

Tito hackeři jsou většinou zkušenější profesionálové. Mohou být vycvičeni a poté zapojeni do kybernetické války, kyberterorismu nebo hacktivismu. Útočící cíle se zaměřují na vládní agentury nebo kritickou infrastrukturu svých nepřátel.

Víceméně se lidé mohou setkat s některými kyberútoky nevědomky. Jaké jsou tedy běžné typy kybernetických útoků? Abychom vám pomohli lépe rozlišit různé typy, další část je jeden po druhém ilustruje.

Běžné typy kybernetických útoků

Kybernetické útoky jsou na vzestupu, digitalizace podnikání je v posledních letech stále populárnější. Existují desítky typů kybernetických útoků a my uvedeme některé běžné typy, které lidi hodně trápí.

Malware útoky

Malware se často jeví jako škodlivý software, který provádí řadu neteoretizovaných akcí v systému oběti. Postup je navržen tak, aby způsobil poškození počítače, serveru, klienta nebo počítačové sítě a infrastruktury.

Je těžké si těchto pohybů všimnout a podle jejich záměrů a metod infiltrace je lze rozdělit do několika různých typů, včetně virů, červů, trojských koní, adwaru, spywaru, ransomwaru atd.

Uvedené příklady představují nejčastější problémy, se kterými se lidé mohou setkat. V průběhu let s rychlým rozvojem elektronické komunikace se stal útočným kanálem nového druhu, jako je e-mail, text, zranitelná síťová služba nebo kompromitované webové stránky.

Pokud chcete vědět, jak identifikovat známky malwaru na počítačích, pomůže vám tento příspěvek: Co je možným příznakem malwaru v počítači? 6+ Příznaky .

Phishingové útoky

Phishingové útoky často znamenají, že vaše citlivá data, zejména vaše uživatelská jména, hesla, čísla kreditních karet, informace o bankovních účtech atd., jsou vystavena hackerům. Mohou tyto informace využít a prodat za účelem získání výhod. Většina lidí snadno uvízne v této pasti kvůli neznámým e-mailům, odkazům nebo webům.

Spear-phishingové útoky

Phishing je obecný termín pro kybernetické útoky prováděné e-mailem, SMS nebo telefonními hovory s cílem podvést masy lidí, zatímco pokud má tento útok konkrétní cíl oběti, nazýváme ho spear phishing. Tyto útočící kanály jsou upraveny tak, aby konkrétně oslovovaly tuto oběť, což vyžaduje více přemýšlení a času než phishing.

Útoky na phishing

Whale-phishing útok je vysoce cílený phishingový útok. Podobně jako u spear-phishing útoku k němu dochází, když útočník využívá metody spear-phishing, aby šel po velkém, vysoce postaveném cíli, jako jsou například vedoucí pracovníci.

Mohou se vydávat za důvěryhodné subjekty, aby oběti mohly sdílet vysoce citlivé informace s podvodným účtem.

Distribuované útoky typu Denial-of-Service (DDoS)

DDoS útok je jeden kybernetický útok, který je navržen tak, aby ovlivnil nebo přemohl dostupnost cílového systému generováním velkého počtu paketů nebo požadavků. Podobně může útok odmítnutí služby (DoS) způsobit totéž a vypnout počítač nebo síť a učinit je nepřístupnými pro zamýšlené uživatele.

Tyto dva útoky mají něco jiného a pokud se o tom chcete dozvědět, můžete si přečíst tento příspěvek: DDoS vs DoS | Jaký je rozdíl a jak jim předcházet .

Cross-Site Scripting (XSS) útoky

Během tohoto procesu útočník vloží škodlivý spustitelný skript do kódu důvěryhodné aplikace nebo webové stránky, poté odešle uživateli škodlivý odkaz a přiměje uživatele, aby kliknul na odkaz a zahájil útok XSS.

Poté transformovaná aplikace nebo webová stránka spustí škodlivý odkaz z důvodu nedostatečné dezinfekce dat a útočníci mohou ukrást aktivní cookie relace uživatele.

Útoky typu Man-in-the-Middle (MITM).

Jak název napovídá, útok typu man-in-the-middle znamená, že útočník je uprostřed konverzace mezi uživatelem a aplikací, aby odposlouchával osobní informace. Obvykle hackeři nastaví své cíle na uživatele finančních aplikací, stránek elektronického obchodování atd.

Botnety

Na rozdíl od jiných útoků jsou botnety počítače, které byly infikovány malwarem a jsou pod kontrolou útočníků. Tyto počítače botnetu lze ovládat tak, aby prováděly řadu nelegálních operací, jako je krádež dat, rozesílání spamu a útoky DDoS.

Bariéra pro vytvoření botnetu je také dostatečně nízká, aby z něj pro některé vývojáře softwaru udělala lukrativní byznys. Proto se stal jedním z nejčastějších útoků.

Ransomware

Ransomware je malware, který může proniknout do vašeho systému a zašifrovat vaše soubory, aby zabránil uživatelům v přístupu k souborům na jejich počítačích. Poté budou hackeři požadovat výkupné za dešifrovací klíč. Případně nějaké výkupné uzamkne systém bez poškození jakýchkoli souborů, dokud nebude zaplaceno výkupné.

Útoky SQL Injection

Tento útok může vyhledat slabinu zabezpečení webu a využít techniku vkládání kódu k zasahování do dotazů, které aplikace zadává do své databáze. Tento druh útoku se zaměřuje na útoky na webové stránky, ale může být také použit k útoku na jakýkoli typ databáze SQL.

Zero-Day Exploit

zero-day exploit je široký pojem pro popis těch útočných aktivit, při kterých hackeři mohou využít těchto bezpečnostních zranitelností k provedení systémového/webového/softwarového útoku. Zero-day znamená, že oběti nebo dodavatel softwaru nemají čas reagovat a opravit tuto chybu.

Interpretace URL

Tento druh útoku lze také nazvat otravou URL. Hackeři často manipulují a upravují adresu URL tím, že mění její význam, přičemž zachovávají syntaxi nedotčenou. Tímto způsobem mohou útočníci přistupovat k webovému serveru, zkoumat jej a získávat další informace. Tento druh útoku je extrémně oblíbený u webových stránek založených na CGI.

DNS spoofing

Spoofing serveru DNS (Domain Name Server) může pomocí manipulace se záznamy DNS nalákat lidi na podvodné, škodlivé webové stránky. Někdy můžete zjistit, že vaše cílené webové stránky budou přesměrovány na novou stránku, která vypadá přesně jako ta, kam chcete jít.

Může to však být úskalí, které vám nastaví hackeři, aby vás přiměli přihlásit se ke svému skutečnému účtu a odhalit citlivější informace. Mohou využít příležitosti k instalaci virů nebo červů do vašeho systému a způsobit neočekávané výsledky.

Útoky hrubou silou

Útoky hrubou silou znamenají, že se nějaká osoba, může to být cizinec, hacker nebo nepřátelská osoba, pokusí získat přístup k počítači oběti tak, že vyzkouší všechna hesla, která by podle nich oběť mohla pro počítač nastavit.

Normálně, než to udělají, hackeři budou sledovat jakékoli stopy na vašich sociálních médiích a online informacích, aby odvodili vaše heslo. Nevystavujte tedy své osobní údaje veřejnosti.

Trojské koně

Trojský kůň se často vydává za legitimní a neškodný software, ale jakmile se virus aktivuje, trojský virus může způsobit, že vás kyberzločinci budou špehovat, ukrást vaše data a získat přístup k vašemu systému. Pokud se o tom chcete dozvědět více, můžete si přečíst tento příspěvek: Co je to trojský virus? Jak provést odstranění trojského viru .

Jak zabránit kybernetickým útokům?

Poté, co znáte tyto běžné příklady kybernetických útoků, možná vás napadne, jak kybernetickým útokům účinně předcházet. Existuje několik užitečných tipů, které můžete zvážit.

Tip 1: Udržujte systém Windows a software aktuální

Je nutné udržovat váš software a systém aktuální. Vydané aktualizace mohou nejen poskytnout pokročilé a zcela nové funkce, ale také opravit některé systémové nebo softwarové chyby a bezpečnostní problémy zjištěné v minulých testech. Pokud aktualizaci ponecháte stranou, hackeři mohou najít tyto slabiny a chopit se příležitosti infiltrovat váš systém.

Tip 2: Nainstalujte bránu firewall

Windows má vestavěný firewall a antivirus a raději nechejte skutečnou ochranu neustále zapnutou. Funkce mohou lépe chránit váš počítač před kybernetickými útoky. Je to však dostatečné, aby vás ochránilo před všemi vnějšími útoky? Pro více informací si můžete přečíst tento příspěvek: Stačí Windows Defender? Další řešení pro ochranu počítače .

Kromě toho si můžete vybrat instalaci dalších spolehlivý antivirus třetích stran nebo firewall pro posílení ochranného štítu.

Tip 3: Použijte vícefaktorovou autentizaci

Co je to vícefaktorové ověřování (MFA)? Je základní součástí silné politiky správy identit a přístupu. Během tohoto přihlašovacího procesu toto MFA vyžaduje, aby uživatelé zadali více informací než jen heslo, což může chránit osobní údaje před přístupem neoprávněné třetí strany.

Tip 4: Pravidelně zálohujte data

Je to jeden z nejdůležitějších kroků k ochraně vašich důležitých dat – provádějte pravidelné zálohování. V případě kybernetických útoků potřebujete svůj zálohování dat abyste se vyhnuli vážným prostojům, ztrátě dat a vážným finančním ztrátám.

Někteří lidé zapomenou tento úkol dokončit a myslí si, že je to zatěžující. nebojte se. Na tohoto profesionála se můžete spolehnout zálohovací software – MiniTool ShadowMaker – do zálohovat soubory , složky, diskové oddíly, disky a váš systém.

Kromě toho stojí za to vyzkoušet schéma zálohování a nastavení plánu pro konfiguraci automatické zálohování . Automatické zálohování můžete nastavit tak, aby se spouštělo denně, týdně, měsíčně nebo při události, a zkusit přírůstkové nebo rozdílové zálohování, abyste ušetřili své zdroje.

Stáhněte si a nainstalujte tento program do počítače a vyzkoušejte jej na 30 dní zdarma.

Zkušební verze MiniTool ShadowMaker Kliknutím stáhnete 100% Čistý a bezpečný

Krok 1: Spusťte program a klikněte Zachovat zkušební verzi pokračovat.

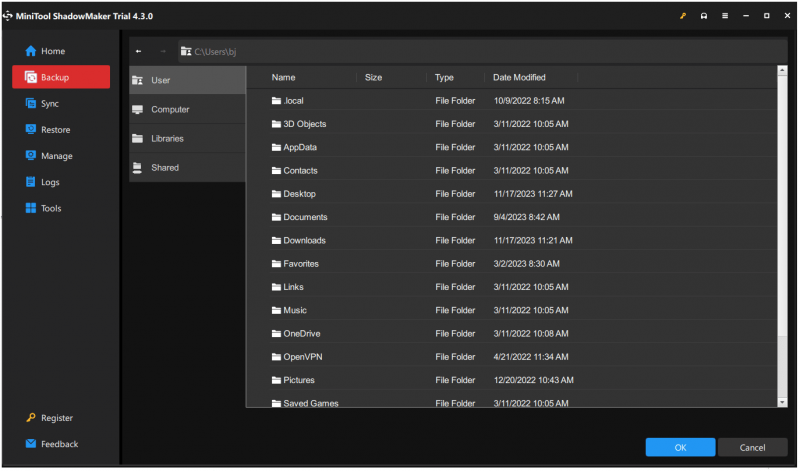

Krok 2: V Záloha klepněte na kartu ZDROJ vyberte, co chcete zálohovat, a poté přejděte na DESTINACE vyberte, kam se má záloha uložit, včetně Uživatel, Počítač, Knihovny a Sdílené .

Krok 3: Poté klikněte na Možnosti pro konfiguraci nastavení zálohování a klepněte na Zálohujte nyní spusťte jej ihned poté, co je vše nastaveno.

Tip 5: Pravidelně měňte a vytvářejte silná hesla

Raději si heslo pravidelně měňte a používejte silnější heslo, jako jsou některé speciální symboly a různé kombinace čísel a slov. Nepoužívejte některá čísla související s vašimi osobními údaji, jako je datum narození nebo telefonní číslo, které lze snadno odvodit.

Tip 6: Použijte zabezpečené Wi-Fi

Někteří lidé jsou zvyklí se při práci v kavárně připojovat na veřejnosti k neznámé Wi-Fi. Není to vůbec bezpečné. Jakékoli zařízení se může nakazit připojením k síti a tato veřejná Wi-Fi může být snadno nevědomky hacknuta. Musíte být opatrní.

Sečteno a podtrženo:

Co je to kybernetický útok? Po přečtení tohoto příspěvku možná budete mít celkový obrázek o kybernetických útocích. Tento úplný průvodce vám pomůže rozlišit různé typy kybernetických útoků a najít správný způsob, jak jim předcházet.

Tváří v tvář rostoucím problémům s kybernetickou bezpečností je první a nejdůležitější věcí, kterou byste měli udělat, je připravit plán zálohování vašich důležitých dat. MiniTool ShdowMaker je to, co doporučujeme. Pokud máte s tímto nástrojem nějaké problémy, můžete nás kontaktovat prostřednictvím [e-mail chráněný] .